«Лаборатория Касперского»: у жертв ExPetr нет шансов расшифровать файлы

Вирус-шифровальщик, атаковавший 27 июня сначала компьютеры на территории Украины и России, а затем распространившийся в других странах и дошедший даже до не пострадавшей от WannaCry Австралии, изначально причисляли к семейству вымогателей Petya, обнаруженному ещё в 2016 году. Однако позже «Лаборатория Касперского» установила, что вредоносное ПО имеет с уже известными разновидностями лишь несколько общих строк кода, в целом представляя собой новый вирус. Его компания назвала ExPetr, хотя в Интернете он также упоминается как NotPetya.

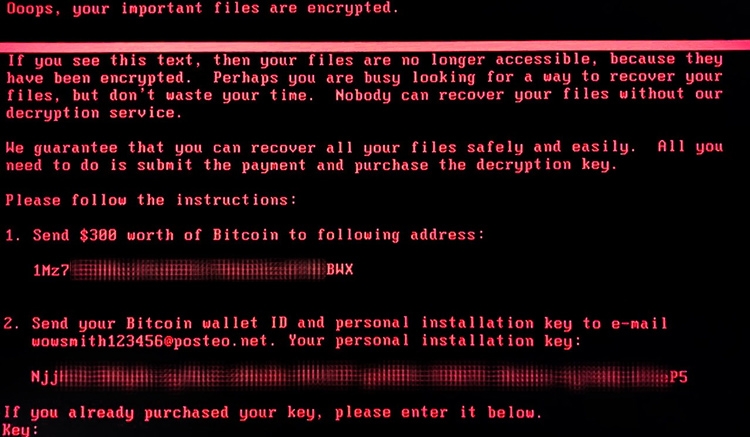

Фото: Лаборатория Касперского

Согласно последнему исследованию «Лаборатории Касперского», ExPetr/NotPetya по своей сути не является вымогателем в привычном понимании, так как у пользователей зараженных компьютеров изначально нет шансов вернуть доступ к зашифрованным файлам даже в случае уплаты выкупа в размере $300 в Bitcoin-эквиваленте.

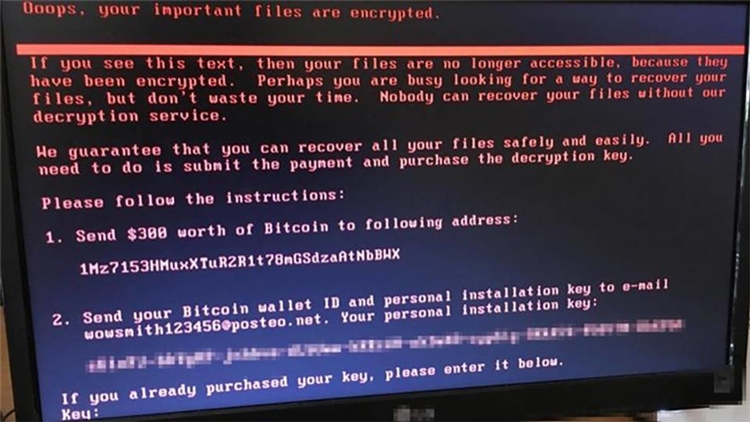

Эксперты обратили внимание на то, что в предыдущих версиях шифровальщиков Petya/Mischa/GoldenEye содержался специальный идентификатор с информацией для дешифрования. Что же касается ExPetr, то показываемый им Installation Key является бессмысленным набором символов, то есть ключ для расшифровки по нему получить нельзя. Напомним также, что email-адрес, на который жертвы должны пересылать сведения о выплате выкупа и другие данные для разблокировки, был закрыт сервис-провайдером Posteo. Таким образом, шансов вернуть свои файлы у пострадавших от активности ExPetr нет, констатировали в «Лаборатории Касперского».

Фото: Group-IB

Источники: